黑客们正在扫描暴露在互联网上的Jupyter笔记本电脑,以破坏服务器,并部署由Linux rootkit、加密矿工和密码窃取脚本组成的恶意软件。

Jupyter notebook是用于数据分析、机器学习和科学研究的开源交互式计算环境。这个平台最近被另一个名为“

PyLoose

,这也导致XMRRig矿机部署在底层容器中。

在一场名为“Qubitstrike”的新活动中,攻击者下载恶意载荷,劫持Linux服务器进行加密挖掘,并窃取AWS和谷歌云(Google cloud)等云服务的凭证。

正如Cado Research今天报道的那样,Qubitstrike恶意软件的有效载荷托管在codeberg.org上,这标志着该平台被滥用于恶意软件分发的第一个实例。

用Qubitstrike劫持Linux

据信,量子位攻击首先对暴露的Jupyter notebook进行手动扫描,然后进行CPU识别以评估其挖掘潜力。

攻击者搜索他们可以窃取和下载的凭证文件,并使用base64编码的命令执行脚本('mi.sh')。

该脚本负责在受感染的Linux服务器上进行大多数恶意活动,包括以下内容:

- 下载并运行伪装成“python-dev”的XMRig挖掘器

- 为矿工和脚本的持久性设置四个cron作业(apache2、apache2.2、netns、netns2)

- 插入攻击者控制的SSH密钥,以实现持久的根访问

- 安装“Diamorphine”LKM(可加载内核模块)rootkit,它可以帮助隐藏特定进程,不被监控工具发现

- 从被攻破的端点窃取凭据,并通过SSH进行传播

Cado报告说,mi.sh还使用名为“kthreadd”的附加组件执行一些攻击优化步骤,例如在运行进程列表中检测竞争矿工并杀死它们,以及使用“netstat”实用程序关闭与标记为加密劫持的ip的连接。

为了掩盖攻击者的痕迹,数据传输实用程序,如'curl'和'wget'被重命名,并使用自定义函数('log_f')从系统中删除包含违规证据的日志文件。

Qubitstrike脚本还安装了开源的

二乙酰吗啡

用于Linux的rootkit,用于隐藏任何运行脚本和恶意软件有效负载的存在。

“Diamorphine在Linux恶意软件圈中是众所周知的,在TeamTNT和最近的Kiss-a-dog的活动中都观察到该rootkit,”该网站解释说。

Cado报告

.

“在发送时编译恶意软件是很常见的,它被用来逃避edr和其他检测机制。”

凭据偷

Qubitstrike在被入侵的端点上搜索凭证,并使用Telegram Bot API将它们发送回其运营商。

具体来说,恶意软件迭代23个目录列表,这些目录通常承载名为“凭据”、“云”、“kyber-env”等文件的凭据。

在那里找到的任何凭证都存储在“/tmp/creds”的临时文件中,发送给Telegram机器人,并最终删除。

(Cado)

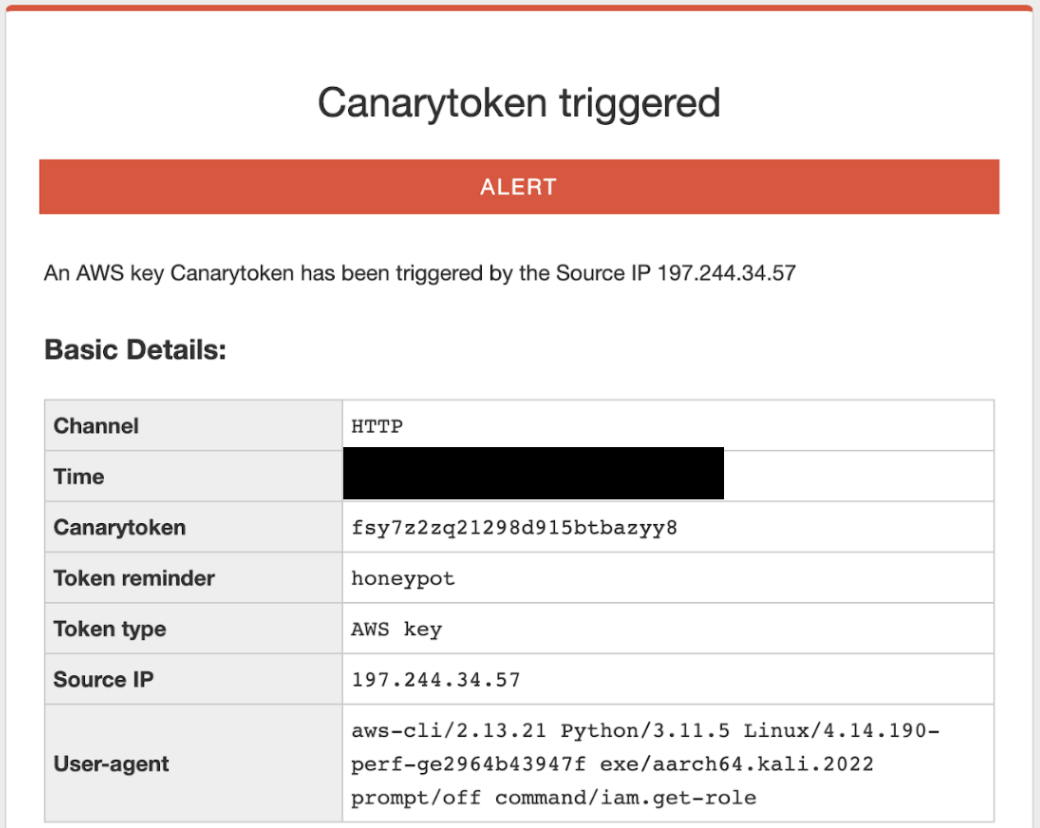

Cado发现,链接到凭证泄露的机器人链接到一个名为“z4r0u1”的用户的私人聊天。此外,研究人员还发现攻击者的IP地址位于突尼斯,而用户代理显示使用的是Kali Linux。

(Cado)

使用Discord作为C2

通过检查攻击者在Codeberg上的存储库,发现了另一个名为“kdfs.py”的脚本,该脚本使用多混淆令牌利用Discord机器人进行命令和控制(C2)操作。

该脚本可以作为独立的可执行文件运行,通过硬编码的Discord通道发送消息以发送主机信息,然后等待命令执行。植入程序还滥用Discord窃取数据。

嵌入的令牌暴露了攻击者的昵称“BlackSUN”、不和谐服务器、“NETShadow”,以及包含的名为“受害者”和“ssh”的通道,这让人们对2023年9月2日创建的空间的性质毫无疑问。

(Cado)

尽管kdfs.py植入程序从未部署在Cado的蜜罐上,但研究人员认为它是mi.sh脚本的前身。

如若转载,请注明出处:https://www.ozabc.com/anquan/537115.html