一项新的谷歌搜索恶意广告活动针对那些希望下载流行的notepad++文本编辑器的用户,采用先进的技术来逃避检测和分析。

威胁行为者一直是

越来越多的滥用谷歌广告

在恶意广告活动中推广散布恶意软件的假冒软件网站。

据发现notepad++恶意广告活动的Malwarebytes称,它已经存在了好几个月,但一直没有受到关注。

最终发送给受害者的有效载荷尚不清楚,但Malwarebytes表示最有可能是Cobalt Strike,这通常是在高度破坏性的勒索软件部署之前。

滥用谷歌广告

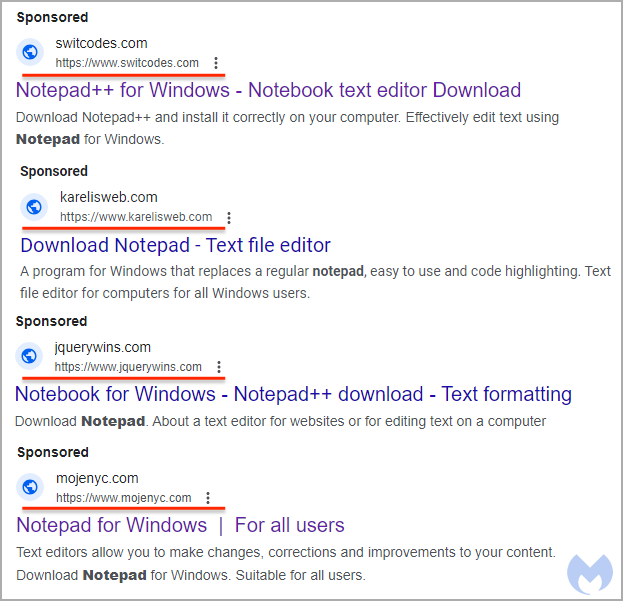

notepad++恶意广告活动推广明显与软件项目无关的url,但在谷歌搜索结果广告中使用误导性标题。

来源:伪

这种搜索引擎优化策略在这种情况下被严重滥用,由于标题比url大得多,可见度也高得多,许多人可能会落入陷阱。

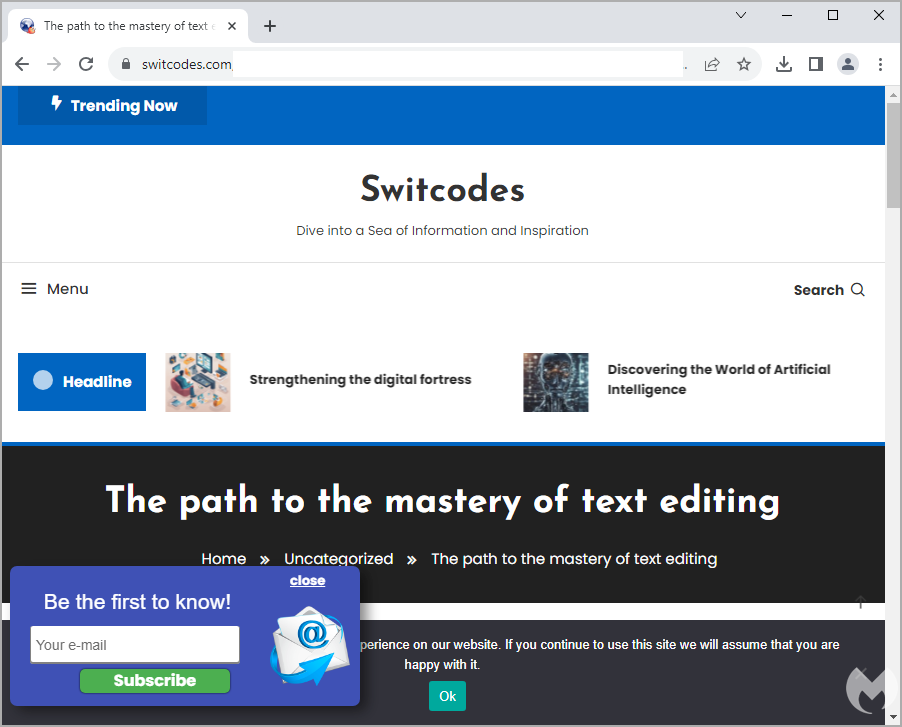

一旦受害者点击任何广告,一个重定向步骤会检查他们的IP,过滤掉可能是爬虫、vpn、机器人等的用户,将他们引向一个不会丢弃任何恶意内容的诱饵网站。

来源:伪

相反,合法目标被重定向到“notepadextreme[”。]com”,它模仿了真正的notepad++网站,提供了各种版本文本编辑器的下载链接。

来源:伪

当访问者单击这些链接时,由JavaScript片段执行第二次系统指纹检查,以验证没有异常或访问者正在使用沙盒的迹象。

被标记为合适目标的受害者随后会收到一个HTA脚本,该脚本被分配了一个唯一的ID,可能使攻击者能够跟踪他们的感染情况。该有效负载仅为每个受害者提供一次服务,因此第二次访问将导致404错误。

伪的

审查HTA

由于它当时没有被武器化,因此没有产生任何有用的信息,但分析师在VirusTotal 7月份上传的文件中发现了相同的文件。

来源:伪

该文件试图通过自定义端口连接到远程域,研究人员认为这可能是“钴击”部署的一部分。

来源:伪

在寻找特定的软件工具时,为了避免下载恶意软件,跳过谷歌搜索上的推广结果,并仔细检查你已经登陆了官方域名。

如果不确定项目的真实网站,请查看其“关于”页面、文档、维基百科页面和官方社交媒体渠道。

如若转载,请注明出处:https://www.ozabc.com/anquan/537105.html