在2023年5月至9月期间,被称为“沙虫”的国家支持的俄罗斯黑客组织入侵了乌克兰的11家电信服务提供商。

这是基于乌克兰计算机应急小组(CERT-UA)的一份新报告,该报告引用了“公共资源”和从一些被入侵的提供商那里检索到的信息。

该机构表示,俄罗斯黑客“干扰”了该国11家电信公司的通信系统,导致服务中断和潜在的数据泄露。

沙虫是一个非常活跃的间谍威胁组织,与俄罗斯GRU(武装部队)有联系。整个2023年,攻击者一直把重点放在乌克兰,利用他们的武器。

网络钓鱼

鱼饵,大敌;

Android恶意软件

,以及;

data-wipers

.

针对电信公司

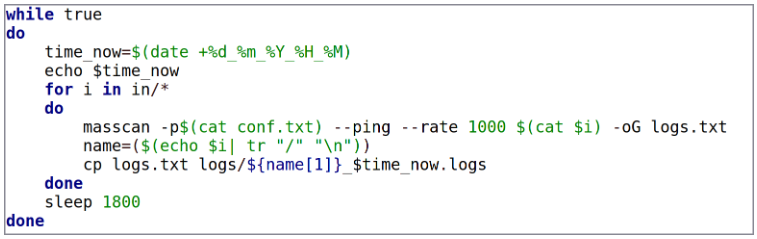

攻击开始时,沙虫对电信公司的网络进行侦察,使用“masscan”工具对目标网络进行扫描。

(CERT-UA)

沙虫寻找开放端口和未受保护的RDP或SSH接口,它们可以利用它们来破坏网络。

此外,攻击者还使用“ffuf”、“dirbuster”、“gowitness”和“nmap”等工具来查找web服务中的潜在漏洞,这些漏洞可以被利用来获得访问权限。

未受多因素身份验证保护的VPN帐户也被利用来获得网络访问权限。

为了使他们的入侵更加隐蔽,Sandworm使用“Dante”,“socks5”和其他代理服务器通过他们之前入侵的乌克兰互联网区域内的服务器来路由他们的恶意活动,使其看起来不那么可疑。

CERT-UA

看到报道

被攻破的ISP系统中有两个后门,分别是“诗门”和“波塞冬”。

Poemgate捕获试图在受感染端点进行身份验证的管理员的凭据,为攻击者提供访问其他帐户的权限,他们可以使用这些帐户进行横向移动或更深层次的网络渗透。

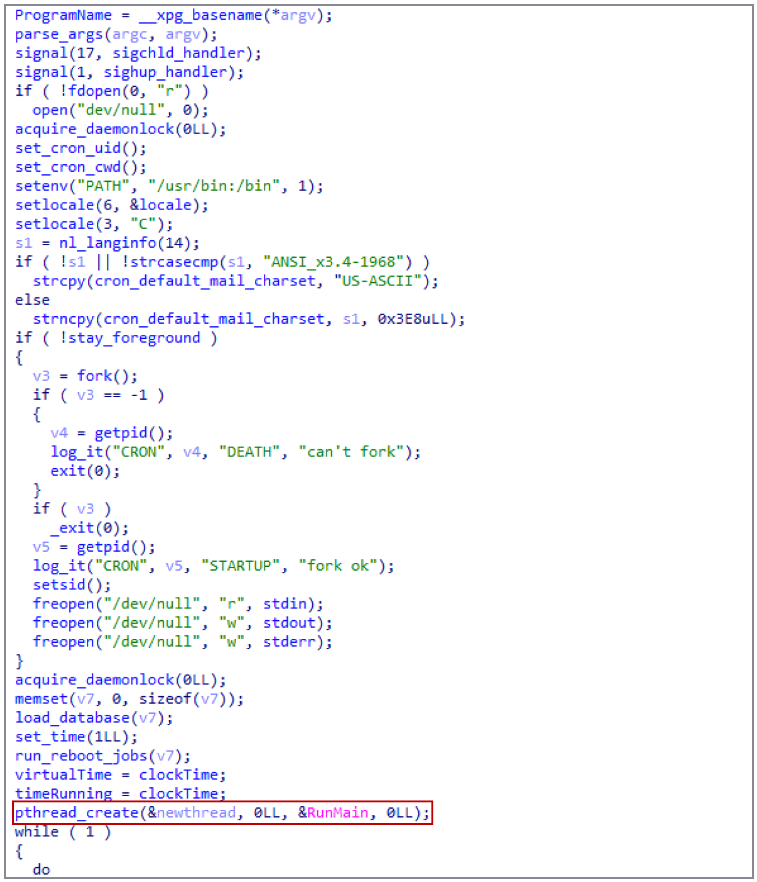

“波塞冬”是一个Linux后门,乌克兰情报机构称其“包含了各种远程计算机控制工具”。波塞冬的持久性是通过修改Cron来添加流氓作业来实现的。

(CERT-UA)

“沙虫”使用“白猫”工具删除攻击痕迹并删除访问日志。

在攻击的最后阶段,可以看到黑客部署了会导致服务中断的脚本,特别是针对microtik的设备,并删除备份以使恢复更具挑战性。

(CERT-UA)

CERT-UA建议,该国的所有服务提供商都应遵循以下建议:

本指南

让网络入侵者更难攻破他们的系统。

如若转载,请注明出处:https://www.ozabc.com/anquan/537087.html