RomCom后门的一个新的轻量级变种被部署在布鲁塞尔妇女政治领导人(WPL)峰会的参与者身上,这是一个关注性别平等和妇女参与政治的峰会。

该活动使用一个模仿WPL官方门户网站的假网站来引诱想要参加峰会或对峰会感兴趣的人。

A

趋势科技报告

分析新变种警告称,该公司追踪到的“Void Rabisu”运营者一直在使用一个隐蔽的后门,在C2(指挥和控制)通信中使用新的tls强制技术,以使发现更加困难。

此外,最新的攻击巩固了该组织从之前被认为是由黑客发起的机会主义勒索软件攻击的转变。

古巴勒索软件分支机构

到高级别的网络间谍活动,其中包括

利用零日漏洞

在微软产品中。

针对女性政治领袖

2023年8月,Void Rabisu在地址“wplsummit”上建立了一个恶意网站。该网站旨在模仿wplsummit.org网站上的真实女性政治领袖(WPL)网站。

来源:趋势科技

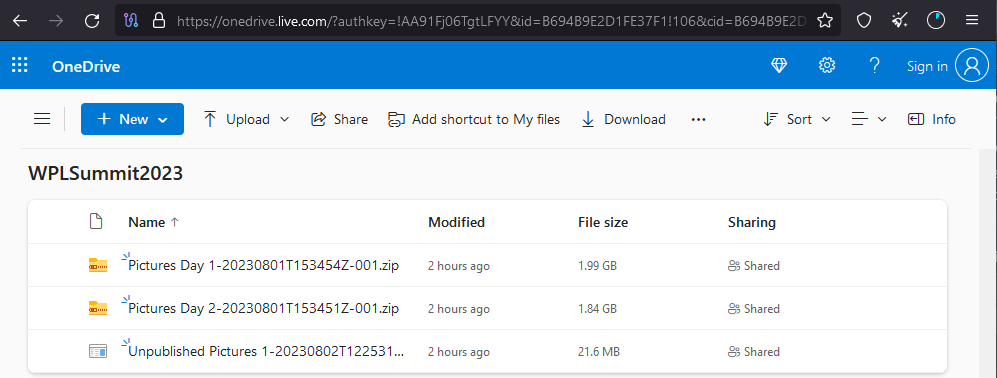

这个假网站通过一个名为“视频”的按钮链接到一个OneDrive文件夹。照片,其中包含了从正版网站上拍摄的两天活动的照片,以及一个名为“未发布图片”的恶意软件下载程序。

(Trend Micro)

恶意可执行文件由Elbor LLC证书签名,是一个包含56张照片的自提取存档文件,作为诱饵,同时从远程主机下载第二个加密文件。

来源:趋势科技

第二个有效负载是一个DLL,它被解密并加载到内存中以逃避检测,并继续获取与攻击者的服务器建立通信所需的其他组件。

来源:趋势科技

浪漫喜剧4.0

趋势科技将最新的RomCom精简变种确定为该后门的第四个主要版本,并解释说它与Volexity研究人员最近命名为“Peapod”的恶意软件相同。

与之前在Void Rabisu操作中看到的RomCom 3.0版本相比,新的后门变体发生了重大变化,使其更轻,更隐蔽。

它现在只支持以下10个命令,与之前的42个命令相比大幅减少。

- 不采取行动

mdash;处理函数返回零;恶意软件等待下一个命令。 - 运行命令

mdash;执行命令并返回其输出。 - 上传文件

mdash;上传文件到受感染的机器。 - 下载文件

mdash;从受感染的计算机检索文件。 - 运行命令

mdash;执行给定的命令。 - 更新间隔

mdash;修改后门检查频率(默认60秒)和更新系统注册表。 - 获取系统信息

mdash;检索RAM、处理器、本地时间和用户名。 - 更新网络组件

mdash;更新Windows注册表中网络组件的数据。 - 卸载

mdash;清除相关注册表项并删除关联文件。 - 获取服务名称

从Windows注册表

此外,与使用修改的msi直接将其组件放到设备上不同,新的变体利用EXE文件来获取xor加密的dll,将其所有组件加载到内存中。

RomCom 4.0还整合了与传输层安全(TLS)相关的新功能,TLS是一种旨在提供与C2服务器安全通信的协议。

恶意软件已经被编码为强制WinHTTP函数专门使用TLS 1.2版本,而不是允许操作系统选择默认的TLS版本。

来源:趋势科技

这种强制系统会导致Windows 7出现错误,趋势科技认为Windows 7对最新的RomCom变种是安全的。

这种机制的目标可能是使C2通信更不易被窥探,使自动发现复杂化,并可能允许攻击者过滤掉不合适的受害者。

总的来说,Void Rabisu的战术和RomCom恶意软件的部署仍然不明朗。

然而,很明显,后门的开发仍在进行中,其运营商越来越专注于顶级网络间谍活动。

趋势科技的结论是,Void Rabisu很可能会针对所有与特殊兴趣群体相关的大型会议,所以在访问活动现场时要谨慎。

如若转载,请注明出处:https://www.ozabc.com/anquan/537072.html