自2021年以来,一项名为“Stayin' Alive”的新发现的攻击活动一直针对亚洲各地的政府机构和电信服务提供商,使用各种“一次性”恶意软件来逃避检测。

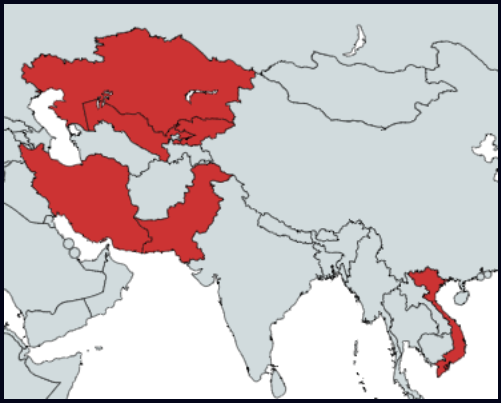

网络安全公司Check Point发现,大多数攻击目标位于哈萨克斯坦、乌兹别克斯坦、巴基斯坦和越南,目前攻击仍在进行中。

这些攻击似乎来自名为“todddycat”的中国间谍软件,该软件依靠带有恶意附件的鱼叉式网络钓鱼信息来加载各种恶意软件加载程序和后门程序。

(检查)

研究人员解释说,威胁行为者使用许多不同类型的自定义工具,他们认为这些工具是一次性的,可以帮助逃避检测并防止相互连接的攻击。

“本报告中描述的各种工具都是定制的,很可能是一次性的。因此,它们与任何已知的工具集没有明显的代码重叠,甚至彼此之间也没有。”Check Point解释道。

攻击从一封电子邮件开始

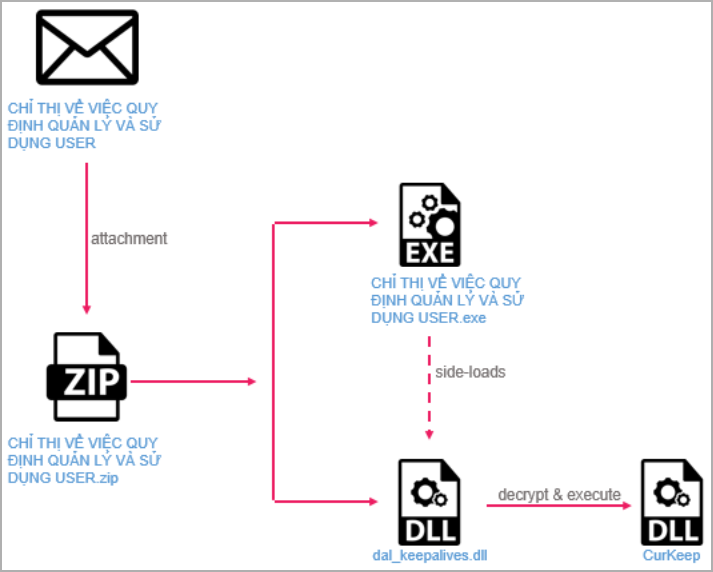

攻击开始于针对关键组织中的特定个人的鱼叉式网络钓鱼电子邮件,敦促他们打开附加的ZIP文件。

该档案包含一个数字签名的可执行文件,命名为与电子邮件上下文相匹配,以及一个恶意DLL,该DLL利用Audinate的Dante Discovery软件中的漏洞(CVE-2022-23748)来侧加载 系统上的“CurKeep”恶意软件。

(检查)

CurKeep是一个10kb的后门程序,它在被入侵的设备上建立持久性,将系统信息发送到命令和控制(C2)服务器,然后等待命令。

后门程序可以泄露受害者程序文件的目录列表,表明计算机上安装了什么软件,执行命令并将输出发送到C2服务器,并按照操作人员的指示处理基于文件的任务。

除了CurKeep之外,该活动还利用了其他工具,主要是加载器,主要通过类似的DLL侧加载方法执行。

值得注意的包括CurLu加载器、CurCore和CurLog加载器,每个加载器都具有独特的功能和感染机制。

CurCore是次要有效负载中最有趣的,因为它可以创建文件并用任意数据填充其内容,执行远程命令,或者读取文件并以base64编码的形式返回其数据。

另一个引人注目的后门程序是“StylerServ”,它充当被动侦听器,监视五个端口(60810到60814)上的流量,以获取特定的xor加密配置文件(“stylers.bin”)。

(检查)

该报告没有具体说明StylerServ或stylers.bin的确切功能或目的,但它很可能是其他恶意软件组件的隐形配置服务机制的一部分。

检查Point

报告

“stay’Alive”使用了这些加载器和有效负载的各种样本和变体,通常针对特定的区域目标(语言、文件名、主题)进行了定制。

这家安全公司说,新发现的集群很可能是更广泛活动的一部分,涉及更多未被发现的工具和攻击方法。

从攻击中看到的各种不同的工具及其定制程度来看,这些工具似乎是一次性的。

尽管这些工具的代码有所不同,但它们都连接到相同的基础设施,卡巴斯基此前曾使用过这些基础设施。

链接到todddycat

这是一群中国网络间谍。

如若转载,请注明出处:https://www.ozabc.com/anquan/537045.html