一个基于mirai的DDoS(分布式拒绝服务)恶意软件僵尸网络被追踪为IZ1H9,它增加了13个新的有效负载,目标是基于linux的路由器和来自D-Link、Zyxel、TP-Link、TOTOLINK等公司的路由器。

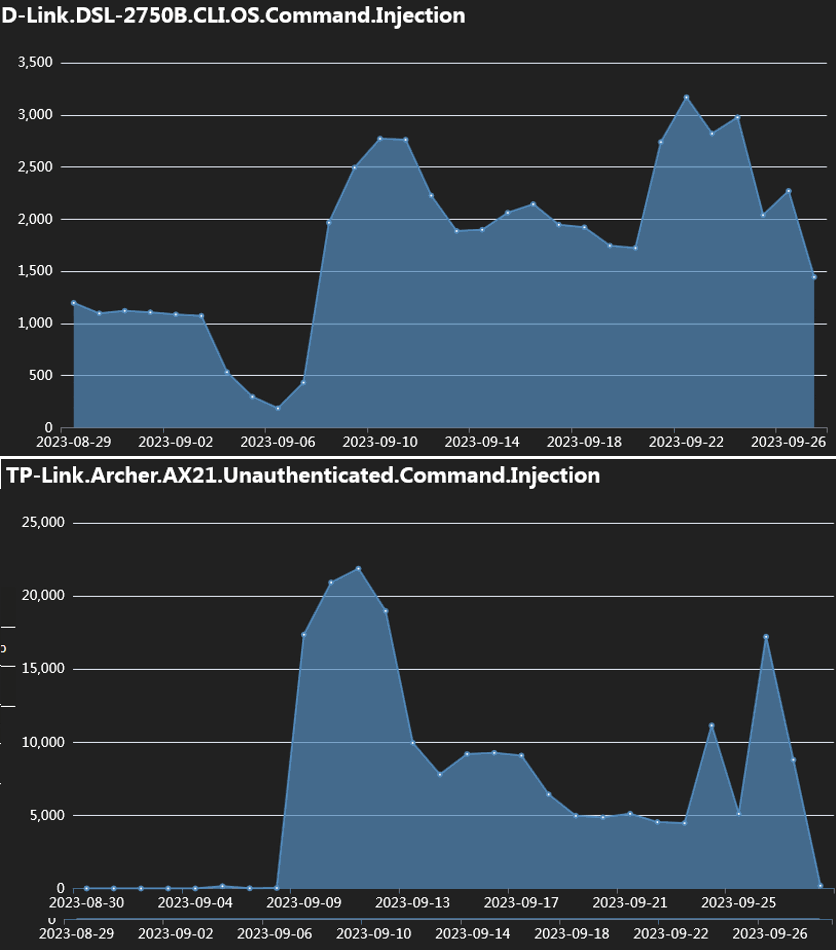

fortinet的研究人员报告称,在9月的第一周左右,攻击率达到峰值,针对易受攻击设备的攻击次数达到数万次。

IZ1H9入侵设备,将其纳入其DDoS群,然后对指定目标发动DDoS攻击,大概是按照客户租用其火力的顺序。

(Fortinet)

广泛的物联网目标

DDoS恶意软件针对的设备和漏洞越多,就越有可能建立一个庞大而强大的僵尸网络,对网站进行大规模攻击。

在IZ1H9的案例中,Fortinet报告说它利用了以下漏洞,时间从2015年到2023年:

- 友讯科技设备

漏洞:cve-2015-1187、cve-2016-20017、cve-2020-25506、cve-2021-45382 - 洗鼻WF2419

: cve - 2019 - 19356 - Sunhillo SureLine

(8.7.0.1.1之前的版本):CVE-2021-36380 - Geutebruck产品

: cve-2021-33544、cve-2021-33548、cve-2021-33549、cve-2021-33550、cve-2021-33551、cve-2021-33552、cve-2021-33553、cve-2021-33554 - Yealink设备管理(DM) 3.6.0.20

漏洞:cve-2021-27561, cve-2021-27562 - Zyxel EMG3525/VMG1312 (V5.50之前)

: CVE未指定,但针对Zyxel device /bin/zhttpd/ component漏洞 - TP-Link Archer AX21 (AX1800)

: cve - 2023 - 1389 - Korenix JetWave无线AP

: cve - 2023 - 23295 - TOTOLINK路由器

: cve-2022-40475、cve-2022-25080、cve-2022-25079、cve-2022-25081、cve-2022-25082、cve-2022-25078、cve-2022-25084、cve-2022-25077、cve-2022-25076、cve-2022-38511、cve-2022-25075、cve-2022-25083

该活动还针对与/cgi-bin/login.cgi”路由,可能会影响Prolink PRC2402M路由器。

攻击链

利用上述cve之一后,将IZ1H9有效负载注入设备,其中包含获取名为“l.sh” shell脚本下载程序的命令。从指定的URL。

在执行时,脚本删除日志以隐藏恶意活动,然后,它获取针对不同系统体系结构定制的bot客户机。

最后,该脚本修改了设备的iptables规则,以阻止特定端口上的连接,并使从设备中删除恶意软件变得更加困难。

完成上述所有操作后,bot将与C2(命令和控制)服务器建立通信,并等待命令执行。

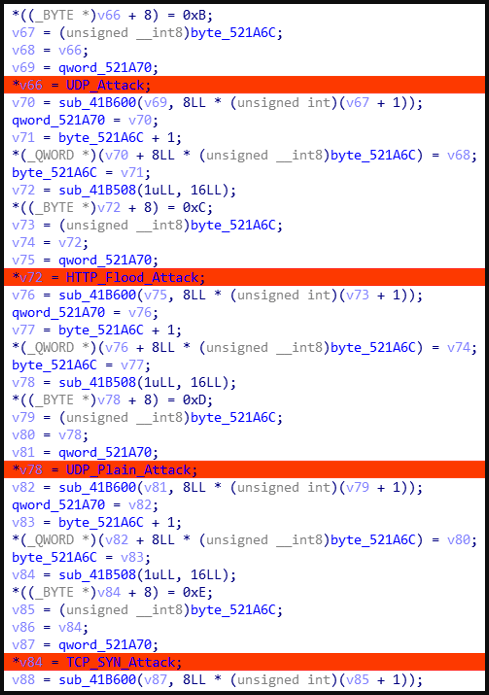

命令支持的DDoS攻击类型包括UDP、UDP Plain、HTTP Flood和TCP SYN。

(Fortinet)

Fortinet也有报道

IZ1H9的数据部分带有硬编码凭据,用于暴力攻击。

(Fortinet)

这些攻击可能有助于传播到相邻设备或对其没有工作漏洞的物联网进行身份验证。

建议物联网设备的所有者使用强管理用户凭据,将其更新到最新可用的固件版本,并且,如果可能的话,减少其暴露在公共互联网上。

如若转载,请注明出处:https://www.ozabc.com/anquan/537030.html