黑客再次利用领英智能链接进行网络钓鱼攻击,绕过保护措施,逃避检测,试图窃取微软账户凭证。

智能链接是LinkedIn销售导航服务的一部分,用于营销和跟踪,允许企业账户使用可跟踪链接发送电子邮件,以确定谁参与了该内容。

此外,由于Smart Link使用的是LinkedIn的域名,后面跟着一个8个字符的代码参数,所以它们看起来来自一个值得信赖的来源,并绕过了电子邮件保护。

滥用领英(LinkedIn)的智能链接(Smart Link)功能并不新鲜,网络安全公司Cofense就在一份报告中发现了这种技术。

2022年末竞选

以虚假的邮政服务诱饵瞄准斯洛伐克用户。

针对微软账户的新活动

这家电子邮件安全公司今天报告称,最近发现LinkedIn智能链接滥用激增,超过800封不同主题的电子邮件导致了广泛的网络钓鱼页面目标。

根据Cofense的说法,最近的攻击发生在2023年7月至8月之间,使用了80个独特的智能链接,并且来自新创建或受损的领英商业账户。

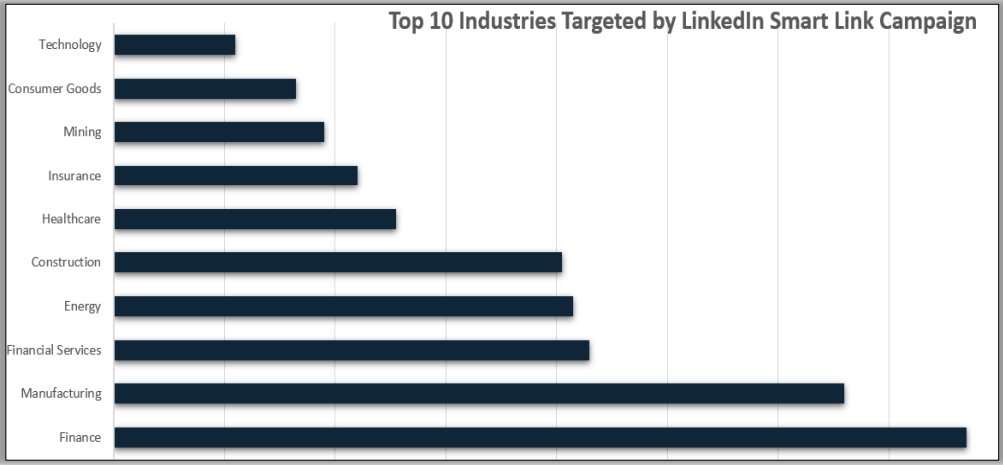

数据显示,这次最新攻击的主要目标是金融、制造业、能源、建筑和医疗保健行业。

(Cofense)

Cofense解释说:“尽管金融和制造业的攻击量更高,但可以得出结论,这次攻击不是对任何一家企业或部门的直接攻击,而是利用领英商业账户和智能链接进行攻击,以收集尽可能多的凭证。”

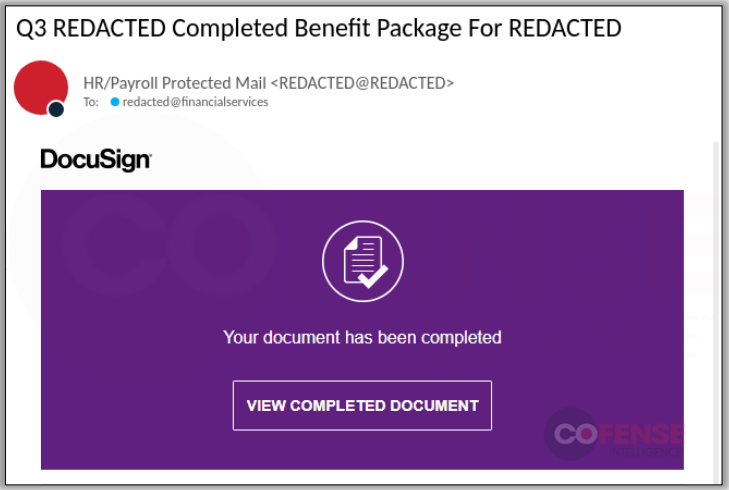

发送给目标的电子邮件使用与支付、人力资源、文档、安全通知等相关的主题,嵌入的链接/按钮触发一系列来自“值得信赖的”LinkedIn智能链接的重定向。

(Cofense)

为了增加网络钓鱼过程的合法性,并在微软登录页面上制造一种虚假的真实性,发送给受害者的智能链接被调整为包含目标的电子邮件地址。

(Cofense)

网络钓鱼页面将从受害者点击的链接中读取电子邮件地址,并在表单上自动填写,只期望受害者填写密码,就像在合法登录门户上发生的那样。

(Cofense)

该钓鱼页面类似于标准的微软登录门户,而不是定制的、特定于公司的设计。

虽然这扩大了它的目标范围,但它可能会阻止那些熟悉雇主独特门户的人。

应该教育用户不要仅仅依靠电子邮件安全工具来阻止威胁,因为网络钓鱼行为者越来越多地采用滥用合法服务的策略来绕过这些保护。

如若转载,请注明出处:https://www.ozabc.com/anquan/537027.html