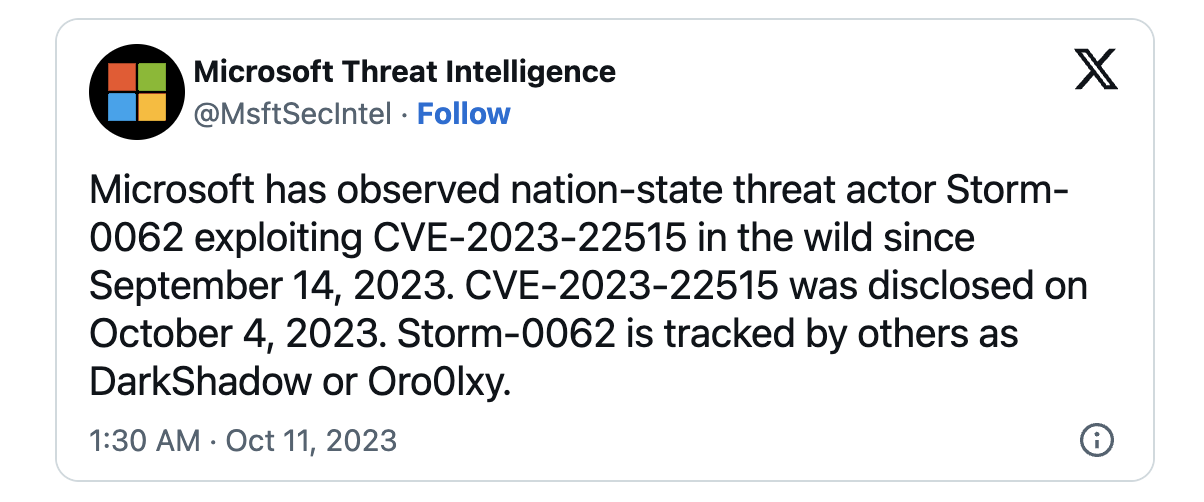

微软表示,自2023年9月14日以来,一个由中国支持的威胁组织“Storm-0062”(又名DarkShadow或Oro0lxy)一直在利用Atlassian Confluence数据中心和服务器的关键特权升级零日漏洞。

Atlassian已经通知客户cve -2023-22515的活跃利用状态;

当它公开它的时候

2023年10月4日。不过,该公司没有透露在野外利用该漏洞的威胁组织的具体细节。

今天,微软威胁情报分析师分享了Storm-0062参与CVE-2023-22515漏洞利用的更多信息,并在Twitter上发布了四个违规IP地址。

考虑到Atlassian在10月初提供了安全更新,Storm-0062利用该漏洞作为零日漏洞近三周,在暴露的端点上创建任意管理员帐户。

Storm-0062是一个与中国国家安全部有关联的国家黑客组织,以攻击美国、英国、澳大利亚和多个欧洲国家的软件、工程、医学研究、政府、国防和科技公司收集情报而闻名。

美国

带电

2020年7月,中国黑客通过入侵世界各地的政府机构和公司窃取了数tb的数据。

在线发布PoC漏洞

根据网络安全公司Greynoise收集的数据,CVE-2023-22515的利用出现了

非常有限的

又是;

然而,概念验证(PoC)

利用

以及有关由

Rapid7

昨天的研究人员可能很快就会改变开采格局。

Rapid7分析人员展示了攻击者如何绕过产品上现有的安全检查,以及可以使用哪个cURL命令在易受攻击的端点上发送精心制作的HTTP请求,从而创建具有攻击者已知密码的新管理员用户。

他们的详细报告还包括一个额外的请求,以确保其他用户不会收到关于安装完成的通知,从而使妥协变得隐秘。

自从Atlassian为受影响的产品推出安全更新以来,已经过去了一个星期,所以在PoC漏洞公开发布之前,用户有足够的时间来应对这种情况。

如果您还没有这样做,建议升级到以下固定Atlassian Confluence版本之一:

- 8.3.3及以上版本

- 8.4.3及以上版本

- 8.5.2(长期支持版本)或更高版本

请注意,CVE-2023-22515漏洞不影响8.0.0之前的Confluence数据中心和服务器版本,因此旧版本的用户不需要采取任何行动。

这同样适用于atlassian.net域上的atlassian托管实例,这些实例不容易受到这些攻击。

有关入侵指标、升级说明和受影响产品版本的完整列表的更多详细信息,请查看Atlassian的s

安全公告

.

如若转载,请注明出处:https://www.ozabc.com/anquan/537025.html